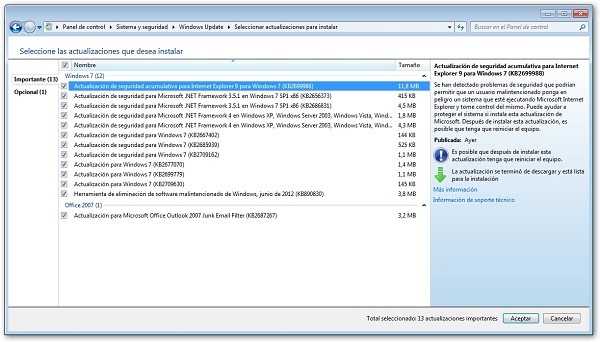

Como es habitual, Microsoft ha sido fiel a su cita con el tradicional «Patch tuesday», el segundo martes de cada mes en el que la compañía lanza sus actualizaciones de seguridad para sus productos más populares. En este caso, la compañía ha corregido veinticinco vulnerabilidades, una cifra que no se alcanzaba desde hacía mucho tiempo, y que muestra con claridad que los problemas de seguridad en las plataformas de Microsoft (sobre todo Windows) están lejos de solucionarse. Te contamos en detalle todas las actualizaciones de seguridad y los agujeros de seguridad que cubren.

De los siete boletines que ha lanzado Microsoft, tres de ellos cuentan con la naturaleza de críticos (la más alta dentro de los barómetros con los que trabaja la compañía) y los cuatro restantes de una naturaleza importante. El principal afectado por las actualizaciones de seguridad es Internet Explorer. Todas las versiones de este navegador están comprometidas por hasta trece vulnerabilidades (reunidas en un solo boletín), una de ellas que se ha hecho pública y el resto que se han informado de manera privada. El más grave de estos agujeros permitiría a los cibercriminales tomar el control del equipo de forma remota si el usuario visita una página web especialmente diseñada para aprovechar esta vulnerabilidad. A través de ella, obtendría los mismos privilegios que tiene el usuario en el sistema, por lo que cuanto más bajos sean éstos menor es el peligro que se corre.

El segundo boletín de seguridad crítico afecta a una vulnerabilidad en el protocolo de escritorio remoto de Windows (RDP), y podría permitir la ejecución de código remoto a los cibercriminales si envían un paquete de datos a través de este protocolo al equipo del usuario. No obstante, el peligro de esta amenaza es inferior ya que solo afecta aquellos dispositivos en los que este protocolo RDP para acceder de forma remota al equipo esté habilitado (Windows no lo tiene habilitado por defecto).

El tercer boletín crítico afecta a todas las versiones de Windows y es un agujero en la plataforma .NET Framework que permite al atacante la ejecución de código remoto. Para llevar a cabo con éxito el ataque, el usuario debe usuario debe visitar una página web especialmente diseñada mediante un navegador que pueda ejecutar aplicaciones XAML del explorador (los navegadores modernos cuentan con esta capacidad). Para atraer al usuario a esta página, el cibercriminal utilizará normalmente correos electrónicos o mensajería con el enlace malicioso.

Dentro de los boletines importantes, los componentes de software afectado son todas las versiones de Windows, la herramienta Lync y Microsoft Dynamics AX. El primero de los boletines soluciona cuatro vulnerabilidades de Microsoft Lync, la herramienta de la empresa con la que se controlan las comunicaciones unificadas de diversos servicios de Microsoft, como por ejemplo Office 365. El más grave de estos agujeros permitiría que el cibercriminal ejecutara código remoto si la víctima ve contenido compartido con fuentes TrueType alteradas por el atacante.

El quinto boletín afecta a Microsoft Dynamics AX Enterprise Portal y permite la elevación de privilegios del criminal si el usuario visita una página web maliciosa. El sexto boletín Se trata de cinco vulnerabilidades de las que el cibercriminal podría aprovecharse solo en el caso de contar con unas credenciales válidas de inicio de sesión en Windows y si lanza una aplicación diseñada para este fin.

El último boletín afecta a la versión de 64 bits de Windows 7, a Windows XP y a Windows Server 2003 y 2008, corrige dos vulnerabilidades, y también requiere que el cibercriminal inicie una sesión con credenciales válidas y ejecute una aplicación maliciosa.

Una respuesta a “Nuevas actualizaciones de seguridad de Windows, qué son y para qué sirven”

Porque al bajar e instalar las nuevas actualizaciones no se borran las viejas.

Creo que al borrarse los enlaces viejos ahorraría espacio, trabajaría mejor el sistema y estaría mas estable.