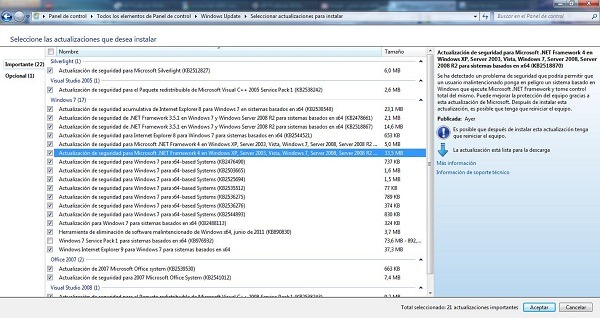

Como ya os habíamos adelantado el lunes, Microsoft lanzó ayer su actualización mensual de seguridad con 34 vulnerabilidades corregidas, repartidas en 16 boletines de seguridad y que afectan a gran parte de los productos de Microsoft, como Windows, Office o Internet Explorer. Hoy os explicamos las vulnerabilidades más importantes y su manera de actuar sobre el equipo.

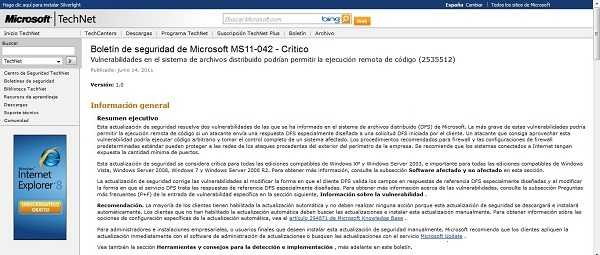

Empezando por las vulnerabilidades que afectan a Windows, la primera de ellas ocurre en la automatización de vinculación e incrustación de objetos (OLE) de Microsoft Windows y permitiría al atacante ejecutar código remoto si el usuario visita una página web con una imagen de formato WMF maliciosa. Otra vulnerabilidad permitiría ejecutar código remoto si el usuario obtiene acceso a un recurso compartido de red que tenga una fuente OpenType (OTF) diseñada de forma específica. También se han arreglado dos vulnerabilidades en el el sistema de archivos distribuido (DSF).

Por último, también se ha corregido una vulnerabilidad en SMB que se encarga de compartir archivos e impresoras en red, y de la que ya os hablamos en este blog. Fuera de Windows, también se han subsanado ocho fallos que atañen al programa Microsoft Excel en todas sus versiones, y que permiten al cibercriminal obtener los mismos derechos de usuario que la víctima. Para que el ataque tuviera éxito, bastaría con que el usuario abra un archivo de Excel malicioso.

Internet Explorer también tiene lugar en estas actualizaciones de seguridad. Una de las vulnerabilidades afectaba a todas las versiones, incluida Internet Explorer 9, y se centraba en la forma en la que el navegador utiliza la memoria y el HTML. A través de ella, se podría llegar a ejecutar código remoto si el usuario visita una página web maliciosa. Otra vulnerabilidad que no afectaba a Internet Explorer 9 permitía que el atacante obtuviera los mismos permisos que el usuario a través de un proceso similar.

Para finalizar, existían también vulnerabilidades que afectaban a Microsoft .NET Framework y Microsoft Silverlight, y que podían desembocar en la elevación de los privilegios de usuario o incluso en la ejecución de código remoto.