Microsoft ha admitido que ya son más de 10000 ordenadores los que han sido afectados por la nueva vulnerabilidad encontrada en Windows XP y Windows Server 2003. El fallo se encuentra en un componente del centro de soporte y ayuda de Windows, y se acciona a través del protocolo “hcp://” (propio de los archivos de ayuda de Microsoft). A través de esta vulnerabilidad el atacante controla el ordenador del usuario de forma remota, obteniendo los mismos privilegios de sistema que el afectado.

El fallo permite la ejecución remota de códigos si el usuario visita una página web creada a tal fin o si sigue un enlace enviado a través de un e-mail (la infección no se produce de ninguna otra forma). El atacante es capaz de recibir entonces los mismos privilegios en el sistema que el propio usuario, y ejecutar códigos arbitrarios desde el sistema para descargar malware en el ordenador.

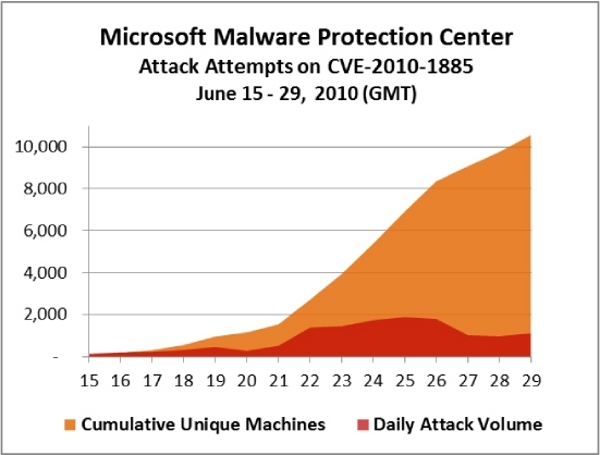

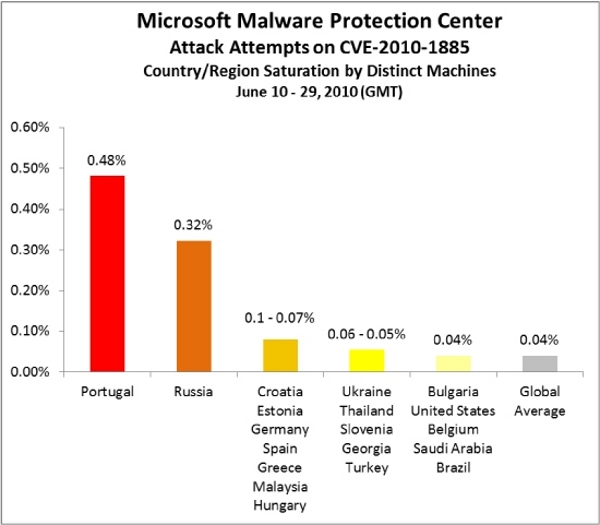

El responsable de descubrir este fallo fue un ingeniero de Google, que avisó a Microsoft del problema y publicó cuatro días más tarde un informe completo sobre la amenaza y cómo realizarla. La empresa norteamericana registró el primer ataque el 15 de junio. Los primeros estaban centrados en zonas geográficas determinadas (sobre todo Portugal y Rusia) y descargaban el troyano Obitel, responsable de descargar otro malware. Pero las infecciones se han extendido y ahora también se descarga malware de manera directa.

Los ataques afectan también a las nuevas versiones de Internet Explorer y Chrome. Por el momento no existe un parche de Microsoft para este fallo y no se ha anunciado que vaya a salir uno. Contra la infección, se ofrecen varias posibilidades. Se puede deshabilitar el protocolo “hcp://” aunque Microsoft ha avisado del peligro que esto puede conllevar para la configuración del sistema. Además, es posible bajar los privilegios de sistema del usuario para que la infección, de producirse, sea menos dañina. No es la primera vez que la empresa tiene fallos de este tipo.

Una respuesta a “Ya son 10.000 los ordenadores afectados por un fallo en Windows XP y Windows Server 2003”

No es la primera vez que la empresa tiene fallos de este tipo.

sin dudas una noticia mal intencionada como siempre criticando al sistema que menos errores reporta a la vez que es por mucho el mas usado windows sin dudas es el sistema mas seguro disponible en estos momentos

aun siendo el xp una version obsoleta de hace casi 10 años