G Data ha descubierto una nueva red zombie que tiene la capacidad de aprovechar la red Tor para mantener en el anonimato a los cibercriminales. Dicha red permite cifrar los mensajes que se envían a través de ella y ocultar las IP de los usuarios (las direcciones físicas de los dispositivos, algo así como su identificación en la red). La nueva red zombie es capaz de organizar ataques de denegación de servicio (DDoS) o robar información personal de los ordenadores infectados.

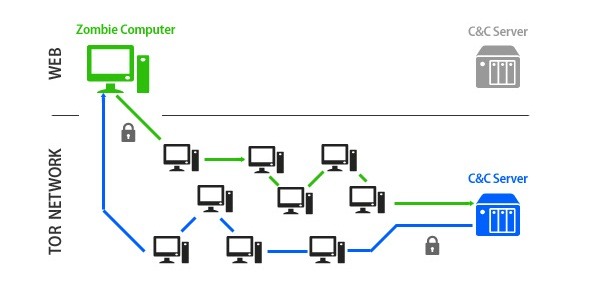

La red Tor (The Onion Router) nació con el objetivo de facilitar la comunicación de los usuarios a través de la red sin necesidad de que se revelen sus direcciones IP y otros datos personales, gracias a que la información viaja a través de numerosos routers. Esta red utiliza el protocolo IRC (Internet Relay Chat), una plataforma que alcanzó bastante popularidad hace unos años pero que ha caído en desuso. No obstante, no se trata de una alternativa a la conexión habitual, sino un complemento que funciona de manera paralela. La nueva red zombie descubierta por G Data utiliza la plataforma de Tor para alojar su servidor y evitar que las autoridades rastreen la localización física de los criminales.

Además de esta capa de protección, la red zombie es capaz de organizar ataques de DDoS (Denegación de servicio). Este tipo de ataques se han vuelto muy populares en los últimos tiempos, con el auge del ciberactivismo. El mayor exponente de esta nueva corriente es sin duda Anonymous, que a través del ataque conjunto de numerosos ordenadores ha conseguido bloquear temporalmente diversas páginas web de instituciones contra las que dirige sus protestas. Otra de las funciones que pueden llevar a cabo los cibercriminales es la de descargar otras piezas de malware en el ordenador afectado y ejecutarlas sin que el usuario sea consciente del ataque que se está produciendo.

Por otro lado, a través de la red zombie o botnet se puede recopilar información privada de los usuarios que hayan sido infectados por el malware. Gracias a que la información circula por la red cifrada, se hace más difícil para los sistemas de seguridad el captar su actividad. Pero eso no significa que esta nueva red zombie sea infalible, ya que también hereda algunos aspectos negativos con los que cuenta la red Tor. A pesar de las ventajas que supone el complejo cifrado que experimentan los datos enviados, la red no es muy estable y resulta bastante lenta (el protocolo IRC se ha quedado ciertamente obsoleto).

Por otro lado, hay que tener en cuenta que el malware utilizado para infectar los equipos puede ser localizado por los antivirus del mercado, sobre todo por aquellos que incorporan un sistema de detección de malware a través del análisis de comportamiento (estas soluciones de seguridad rastrean el sistema en busca de comportamientos extraños, y los bloquean antes de que puedan dañar al equipo).