En las últimas semanas han saltado a los medios noticias de ciberataques de gran envergadura, como los recibidos por Google en China, o la infección masiva del botnet Zeus. Pero las grandes multinacionales no son las únicas víctimas potenciales. También las pymes son susceptibles de recibir daños.

Además del software antivirus que ofrecen muchas compañías especializadas en seguridad, existen una serie de normas básicas que, de observarse, pueden ahorrar más de un disgusto. A continuación detallamos algunas.

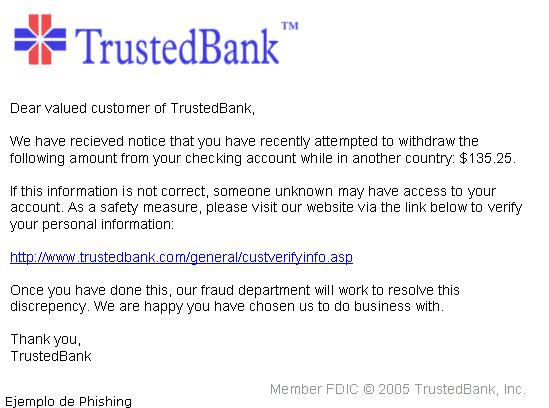

Por norma general, para acercarse a sus objetivos, los hackers especializados en phishing envían correos masivos a las organizaciones. Sin embargo, no lo hacen al azar, sino que seleccionan con cierto cuidado al destinatario. Es habitual hacer llegar emails a las bandejas de entrada de los propios CEOS de las empresas, así como a sus asistentes. La información es fácil de obtener en los eventos que se organicen fuera de las oficinas, como conferencias, así como en los perfiles publicados en redes sociales como Facebook o Linkedln. También los abogados o consejeros legales de una una determinada firma son propicios para recibir mensajes con contenidos maliciosos, sobre todo en forma de documento Adobe PDF. El primer truco es muy sencillo y efectivo. Sea cual sea el contenido de un correo sospechoso, no se debe cliquear a enlaces externos y nunca, bajo ningún concepto, introducir las claves de seguridad del usuario, aunque parezca que el email proviene de una entidad de confianza. Parece de cajón, pero a menudo se cometen errores así por precipitación o estar bajo presión. Si por algún motivo se desea acceder al contenido del link, lo mejor será antes copiarlo y pegarlo en la barra de búsquedas de Google. Así, las direcciones de sitios dañinos quedan al descubierto al aliminar el formato de texto enriquecido y el usuario comprueba a qué lugar le envía de verdad el enlace.

La segunda norma consiste en utilizar una única dirección de correo electrónico para cada página en la que se crea una cuenta. Los sistemas de recuperación de claves son también una puerta de entrada para potenciales ataques de phishing. Para evitarlo, es aconsejable utilizar una dirección de correo diferente para cada web en la que se esté registrado. Si se recibe entonces un correo de una dirección que no se corresponde con la asignada a dicha página, es seguro que se trata de un spam, en el mejor de los casos, o de un intento de phishing en el peor.

En tercer lugar, es importante mantener actualizado el sistema operativo y los diferentes programas de un equipo. Lo mejor es escoger una fecha fija, con periodicidad de tres ó cuatro semanas y comprobar si han aparecido parches con los que «tapar» agujeros de seguridad en el software. Por otra parte, hay que recordar que el ordenador de la empresa sólo debe usarse para temas de trabajo y no para cuestiones personales. Es decir, no es aconsejable intercambiar archivos P2P en el entorno laboral.

Es imposible tener un sistema blindado en un ciento por cien. Pero lo cierto es que sólo con adoptar unas pocas medidas fáciles y de sentido común, se contribuye a no convertirse en un blanco fácil.

Una respuesta a “Trucos de seguridad informática para pequeñas empresas”

Entre y digamme que le parece mi blog…. siempre me imformo de ustedes… y estas subiendo gracias a TuexpertoIT.com

graccccc…